网络安全运营中心

1. 方案背景

随着互联网及工业互联网的快速发展,互联网技术的应用正在快速的从生活领域过渡到生产领域。这也就必然使更多联网的生产系统和基础设施面临巨大的网络安全威胁。而让人担忧的是,很多领域的基础设施和生产系统的网络安全体系建设目前还基本为零,大量已知的安全漏洞长期得不到有效的修复,系统严重缺乏升级、更新等运维管理。这也就使得很多基础设施和生产系统的安全隐患要远比终端设备大得多。从某种角度看,很多联网的基础设施系统就是暴露在互联网上的活靶子。

2016年,全球各地安全机构展开了大量关于APT(Advanced Persistent

Threat)的专业研究。截至2016年12月,我们发现全球41个安全机构发布的各类APT研究报告约100份,其中涉及相关APT组织43个,被攻击目标国家38个。被提及次数最多的被攻击国家依次是:中国、美国、印度、俄罗斯、乌克兰、巴基斯坦、伊朗、韩国、日本、以色列、土耳其、埃及和沙特阿拉伯。

综合来看,无论是发动APT攻击,还是披露APT攻击,均已成为了现代国际关系中,国家政治与战略博弈的重要手段。

自2015年以来,一系列针对基础设施的破坏性攻击被曝光,而且尤以工业系统和金融系统遭受的攻击最为严重:乌克兰停电事件,沙特Shamoon2.0事件,孟加拉央行被窃事件,台湾第一银行及泰国邮政储蓄银行ATM被窃事件,都属于非常典型的破坏性攻击。也正是由于这些破坏性攻击的存在,才使APT攻击更加引人关注。

预计在未来几年中,针对能源、交通、制造、金融、通信等领域的基础设的破坏性攻击仍将持续加剧,安全生产事故,甚至是安全生产灾难,随时都有可能大规模爆发。

预计未来几年内,以特定高价值人群或个体为目标的APT攻击还会持续增加,而这些特定人群或个体被攻击的主要方式,可能就是他们所使用的智能移动终端设备。

2.方案介绍

2.1.系统概述

高级持续性威胁具有目标明确、手段组合、持续时间长、难以检测等特征,传统基于特征检测的安全技术在检测和防御方面效果很不理想,因此需要采用更全面、更先进的新一代安全检测技术,并通过大数据平台对各种网络数据、环境数据、主机数据及威胁情报数据进行长时间、大范围的关联分析,才能有效对抗APT高级持续性威胁。

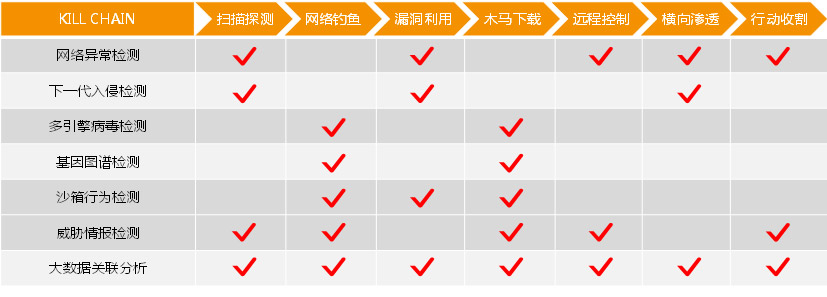

典型的攻击链主要包括扫描探测、工具投送、漏洞利用、木马下载、远程控制、横向渗透、目标行动等七个阶段。针对攻击链的每个阶段,需要采用多种不同的检测技术,包括基于机器学习/深度学习的网络异常行为/异常流量检测、下一代网络入侵检测、已知网络病毒/木马多引擎交叉检测、威胁变种基因图谱检测及未知威胁沙箱行为检测等多种检测技术,并通过大数据技术实现对整个APT攻击链的全面关联分析。

安全分析与管理平台,通过采集各种网络安全数据、主机安全数据、威胁情报数据及其他安全数据,利用实时大数据处理引擎和批量大数据处理引擎,并结合机器学习、深度学习等技术,对整体网络安全态势进行全面的呈现、分析及预测,为大范围的预警和响应提供决策支持。

2.2.系统架构

态势感知(SA,Situation

Awareness)是在特定时空下,对动态环境中各元素或对象的觉察、理解以及对未来状态的预测。或者,态势感知是经过某种信息的处理过程达到的知识状态,这种处理过程称为“态势评估”(Situation

Assessment)。态势感知中的“觉察”又称为一级SA,本质上是“数据收集”;“理解”称为二级SA,本质上是掌握数据中的知识(数据中的对象及其行为和对象间的相互关系);“预测”称为三级SA,本质上是知识的应用。

新时期的态势感知更倾向于网络安全方面:在安全领域,该技术是指广泛采集和收集广域网中的安全状态和事件信息,并加以处理、分析和展现,从而明确当前网络的总体安全状况,为大范围的预警和响应提供决策支持的技术。

根据上述概念定义,网络安全运营中心应具备如下图所示的几个关键要素:

网络安全运营中心通过全流量检测系统对互联网、广域网、重要信息系统、各级分支机构等关键位置的网络流量进行全面的安全检测和数据采集;通过威胁情报云系统对互联网、广域网、重要信息系统、各级分支机构的漏洞信息和情报数据进行扫描爬取、安全检测;通过大数据安全态势感知系统对安全要素进行呈现、分析以及预测未来的发展趋势。

3.产品功能

3.1.资产收集

通过主被动两种资产探测方式,实时精准的持续监控资产变化情况,自动识别网络设备、主机、安全设备、操作系统、数据库、web应用等各类资产。

3.2.脆弱性评估

脆弱性系统漏洞库覆盖主流操作系统、数据库、web中间件、网络设备、安全设备等。以资产漏洞及漏洞影响性两个维度进行资产评估。

3.3.态势呈现

通过采集各种安全数据并进行分类呈现,包括以下类别:资产态势、漏洞态势、网络威胁态势、入侵攻击态势、Web攻击态势、漏洞攻击态势、失陷主机态势、网络流量态势、僵尸木马态势、勒索病毒态势。

3.4.实时告警

集中展现系统发现的重大网络安全隐患事件、入侵攻击事件、安全漏洞事件、恶意程序传播事件、突发性网络安全事件等,通过邮件或短信方式及时告警。

3.5.溯源取证

对当前威胁事件的原始报文进行存储及元数据提取,实现流量分析、数据钻取、威胁溯源功能,自动存储与威胁行为相关的流量文件,为系统进行诊断和维护提供依据。

3.6.威胁情报

支持与第三方安全机构或厂商的联动,形成对威胁情报的共享共用,提升发现安全威胁的能力。

4.客户价值

4.1.安全威胁智能呈现

采集各类安全设备、交换设备、主机设备的日志,并对流量进行分析,将海量的数据进行融合处理,通过大数据分析平台高效智能分析、检测,持续输出网络安全威胁事件。

4.2.安全治理可视化

关注全网安全威胁和安全状态,能够清晰的描述攻击方式方法,描绘详细的攻击路径,并且对各分支机构的安全进行评价,为领导决策提供数据支撑。

4.3.安全运维可视化

直观全面的掌握网络状态和安全态势,便于运维人员了解业务状态信息、安全事件告警,并将告警按关键性进行区分,从而辅助分析形成证据链,构建安全运维的一目了然。